دائمًا ما تصاحب التِّقنياتِ المستحدثةَ ثغراتٌ أمنيةٌ، يقوم الأمن السيبراني على محاولة حلِّها، وجاءت شبكة الجيل الخامس للأجهزة اللا سلكية التي تُعرَفُ بــ”ـG5″ لتشكِّلَ تحدِّيًا سيبرانيًّا جديدًا، يزداد ظهورًا مع الحرب التجارية التي تُعَدُّ التكنولوجيا إحدى أدواتِها بين الولايات المتحدة والصين، حيث الصراعُ حول السيطرة على هذه التقنية ومحاولة إحراز خطواتٍ متقدمةٍ فيها.

ويدلِّلُ على ذلك ما قاله الرئيس الأمريكي دونالد ترامب في أبريل 2019 إن “السباق إلى الجيل الخامس مستمر ويجب على أمريكا الفوز”.

ويرى عالمُ الفيزياءِ النظريةِ الأمريكيُّ ميشيل كاكو أنه توجد بين الحين والآخرِ تقنياتٌ تغيِّر المشهدَ بكامله، يشبهُ الأمرُ -إلى حدٍّ كبيرٍ- اختراعَ جوتنبرج للمطبعة في منتصف القرن الرابع عشر الذي مثَّل نهضةَ المعرفة، ويوضح أن تقنية G5 تبشِّر بالتواصل لملايين الأشخاص الذين يفتقرون حاليًّا إلى سهولة الوصول للتكنولوجيا.

ويعتبر كثيرون أن شبكات G5 أصبحت عمودًا فقريًّا مستقبليًّا للاقتصادات والمجتمعات الرقمية بشكل متزايد، وتَهُمُّ مليارات الأشياء والأنظمة المتصلة، بما في ذلك القطاعاتُ الحيويةُ مثلُ الطاقة والنقل والمصارف والصحة، بالإضافة إلى أنظمة التحكم الصناعية التي تحمل معلوماتٍ حساسةً وتدعم أنظمة السلامة، لذلك أصبح من الضروري ضمانُ أمنِ ومرونةِ شبكات الجيل الخامس.

تكنولوجيا الجيل الخامس G5 التحوُّل الأكبرُ في قطاع الاتصالات منذ اختراع الجوال

في عام 2010 أحدثت ما يُعرَف بتقنية الجيل الرابع G4 ثورةً في عالم الاتصالات القائمة على البيانات حول العالم، ثم جاءت تكنولوجيا الجيل الخامس G5 لتمثل جيلًا جديدًا من تكنولوجيا الاتصالات اللا سلكية، والأجيال في هذه الحالة تتحرَّك بسرعةٍ أكبرَ بكثيرٍ من الإنسان.

ويكشفُ استعراضٌ سريعٌ لتطوُّر الاتصالات اللا سلكية أن ظهور “الجيل الأول-G1” في أواخر السبعينيات كان بمثابةِ بدايةٍ لتكنولوجيا الهواتف المحمولة، لذا فقد انتقل الأشخاص الذين وُلدوا قبل ذلك من عالم “الجيل صفر- G0” إلى”الجيل الرابع -G4″، والآن “الجيل الخامس-G5″، ويتميَّز كلُّ جيلٍ بالتطورات التكنولوجية التي تسمحُ بسرعاتٍ أكبرَ لنقل البيانات.

وتعمل التقنية -وفقًا لما ذكرتْهُ شبكة PCmag.com – باستخدام نظامٍ من مواقع الخلايا التي تقسِّم نفسَها إلى قطاعات وترسل البياناتِ المشفَّرَةَ عبرَ موجاتِ الراديو، مثل الشبكات الخلوية الأخرى، وسيعتمد الجيل الخامس من تقنية الإنترنت اللا سلكي على مئات الآلاف من أجهزة الإرسال “الخلايا الصغيرة”، التي تستهلك طاقةً أقلَّ ولكنها تغطِّي مناطقَ أصغرَ من أبراج الجيل الرابع، ووفقًا لموقع فوربس الأمريكي، فإن حجم وعدد الخلايا الصغيرة التي تشغل G5 يعني أيضًا أنها ستوضَعُ في أيِّ مكانٍ في الشوارع والمباني، في إشارةٍ إلى أن ذلك أكبرُ تحوُّلٍ في الاتصالات منذ اختراعِ الهاتف الجوال.

وتوصف G5 أحيانًا بأنها أسرع 100 مرةٍ من G4، أو تتعلق السرعة بنوع التطبيق الذي تتحدث عنه، فربما يكون أسرع 10 مراتٍ أو أسرع 1000 مرةٍ.

تسريعُ خدمات الرعاية الطبية وحاضنةٌ لإنترنت الأشياء وضخُّ تريليونات الدولارات في الاقتصاد العالمي

تكتسب شبكة الجيل الخامس أهميتَها من انتشارها في كثيرٍ من المجالات وقدرتها على نقل البيانات بشكلٍ أسرعَ وزيادةِ تبادلِ مستنداتِ العمل والملفات عبر الإنترنت، وفي عالم الطب على سبيل المثال يمكنُها تسريعُ قدرة مقدِّمي الرعاية على تقديم خدمات مثل “الاستشارات من طبيبٍ إلى طبيبٍ، والمراقبة المنزلية والعلاج عن بُعد بالفيديو.

ويتوقع تقريرٌ نشرتْه شبكة “سي إن بي سي” الأمريكية أن تصبحَ شبكةُ الجيل الخامس حاضنةً لإنترنت الأشياء، مما يمكِّن الشبكةَ العالميةَ للأجهزة المتصلة بالإنترنت من النموِّ ثلاثَ مراتٍ بحلول عام 2025، وربطِ والتحكُّمِ ليس فقط في الروبوتات، ولكن في الأجهزة الطبية والمعدات الصناعية والآلات الزراعية وغيرها.

ونتيجة لذلك التداخل في المجالات فيتوقع أن تضخ G5 ما يقرب من 12 تريليونَ دولارٍ في الاقتصاد العالمي بحلول عام 2035، وستضيف 22 مليونَ وظيفةٍ جديدةٍ في الولايات المتحدة وحدَها، بالإضافة إلى ذلك فقد أنفق الاتحاد الأوروبي خلال الفترة ما بين عامي 2014 و2020 نحوَ 700 مليون يورو على هذه التكنولوجيا، واستثمر القطاعُ الخاصُّ فيها أكثرَ من 3 مليارات يورو.

ووفقًا لتقرير لشركة Ericsson صدر في يونيو 2019، ستصل اشتراكات 5G إلى 1.9 مليار بحلول نهاية عام 2024، وهو ما يمثل أكثر من 20٪ من جميع اشتراكات الهاتف المحمول في ذلك الوقت.

ويذكر تحليل ٌأجرتْه الجمعية الدولية لشبكات الهاتف المحمولGSMA أنه مع حلول منتصف عقد العشرينيات من هذا القرن، فسَيَدْعَمُ هاتفًا من كلِّ ثلاثِ شبكاتٍ هذه التقنيةُ، كما أنها ستكون حاضرةً في أوروبا بنسبة 31٪ وهو ما يعني 217 مليونَ اتصالٍ.

شبكاتُ الجيل الخامس والثَّغراتُ المتصلةُ بالأمن السيبراني

يلوِّح كثيرون بإشارات إنذارٍ حول أن G5 تمتلك أيضًا القوة لإثراء وتمكين المتسللين، مما يزيد من قدرتهم على إحداث فوضى لا توصف في عالم الجرائم الإلكترونية العالمي، ويوضح موقع التكنولوجيا CNET أن هذه التقنية رغم مميزاتها فإن بعض الأمور المتعلقة بها مثل استهلاك الطاقة الذكي وكثافة الجهاز العالية تجعلها معرضةً للاختراق، ويقول خبير الأمن السيبراني Chuck Bane، أحد المتخصصين في مجال الإنترنت بجامعة سان دييغو “إن أحد التحديات الأساسية لــ(G5) يتضمن موازنةَ إمكاناتِها ضدَّ المخاطر الأمنية الجديدة الكبيرة التي يمكنُ أن تحدُثَ”.

وفي عام 2017 تسبب هجومُ ما يُعرَفُ بـ”ـNotPetya” في خسائرَ للشركات بقيمة 10 ملياراتِ دولارٍ، تجاوزتْ الخسائرُ مجتمعةً في شركات ميرك ميرسك وفيديكس وحدَها مليارَ دولارٍ، ولم تكن شبكات G5 موجودةً في ذلك الوقت بالطبع، لكن الهجوم يوضح التكلفة العالية لمثل هذه التوغُّلات الخطيرة، وهنا تظهر الحاجة إلى تهيئة الظروف التي يكون من خلالها استثمارُ الأمن السيبراني الواعي بالمخاطر مقدِّمًا عملًا ذكيًّا لجميع المشاركين في الجيل الخامس.

وفي 9 أكتوبر 2019 نشر الاتحاد الأوروبي تقريرًا حول المخاطر السيبرانية المحتملة الخاصة بشبكة الجيل الخامس، ترتبط هذه التحديات الأمنية بشكلٍ رئيسيٍّ بالابتكارات الرئيسية في تكنولوجيا الجيل الخامس، والتي ستجلبُ أيضًا عددًا من التحسينات الأمنية المحددة، ولا سيما الجزءُ المهمُّ من البرمجيات ومجموعة واسعة من الخدمات والتطبيقات التي تتيحها G5؛ وكذلك دورُ مزوِّدي الخدمة في بناء وتشغيل شبكات الجيل الخامس ودرجة الاعتماد على مزوِّدي الخدمة من الأفراد.

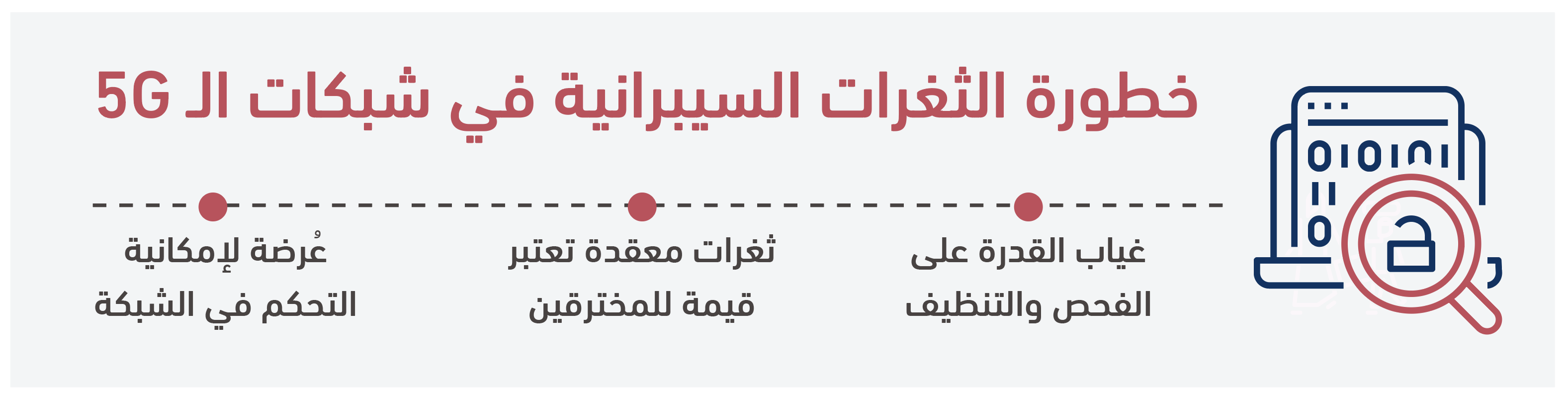

وجاءت الثغرات السيبرانية في شبكة الجيل الخامس مختلفةً عن سابقاتها، ويرجع ذلك لعدة أسباب خاصة بها، أهمها:

انتقلت الشبكة بعيدًا عن التبديل المركزي القائم على الأجهزة إلى التوجيه الرقمي الموزع والمحدَّد بواسطة البرامج، وكانت الشبكات السابقة عبارةً عن تصميماتٍ مركزيةٍ يمكنُ من خلالها ممارسة ما يُعرف بـ”النظافة الإلكترونية” لمنع الاختراقات، أمَّا في شبكة الجيل الخامس فلا يوجد سيطرةٌ على نقاط التحكم بسبب التوجيه الرقمي، وبالتالي غيابُ القدرة على الفحص والتنظيف.

تَزيدُ “G5” من تعقيد ثغراتها السيبرانية من خلال المحاكاة الافتراضية في وظائف الشبكة عالية المستوى التي كانت تؤديها الأجهزة المادية سابقًا، وتعتمد هذه الأنشطة على اللغة المشتركة لبروتوكول الإنترنت وأنظمة التشغيل المعروفة، سواءً تم استخدامُها من قِبل الدول القومية أو الجهات الإجرامية، وقد أثبتتْ هذه البروتوكولاتُ أنها أدواتٌ قيِّمةٌ لأولئك الذين يَسْعَوْنَ إلى الاختراق.

حتى إذا كان من الممكن تأمينُ نقاطِ الضعف في البرامج داخل الشبكة، فإن الشبكة تتمُّ إدارتُها أيضًا بواسطة البرامج التي ترجع غالبًا إلى الجيل الأول من الذكاء الاصطناعي، التي يمكن أن تكونَ نفسُها عرضةً للخطر، ويمكن للمهاجم الذي يتحكَّمُ في برنامج إدارة الشبكات أيضًا التحكُّمُ في الشبكة.

وتأتي هذه الثغرة نتيجةَ إرفاقِ عشراتِ المليارات من الأجهزة الذكية القابلة للاختراق باستخدام إنترنت الأشياء، وتعتبرُ الخُطَطُ الجاريةُ القائمة متنوعةً ولا تنتهي لتطوير الأنشطة التي تدعم إنترنت الأشياء، والتي تتراوحُ من أشياءِ السَّلامةِ العامَّةِ إلى الأشياء العسكرية إلى الأشياء الطبِّيَّةِ، إلى أشياءِ النقلِ، وفي يوليو 2019 على سبيل المثال، أفادتْ شركةُ “مايكروسوفت Microsoft” أن المتسلِّلين الرُّوسَ اخترقوا أجهزةَ إنترنت الأشياء الحديثة للوصول إلى الشبكات، ومن هناك اكتشفُ القراصنةُ أجهزةَ إنترنتِ الأشياءِ غيرَ الآمنةِ التي يمكنُهم زرعُ برامجِ الاستغلالِ فيها.

وتأسيسًا على ما سَبَقَ، يمكنُ القولُ بأنَّ شبكاتِ الجيل الخامس تخلُقُ ثغراتٍ هجوميةً متعددةَ الأبعادِ وواسعةً إلى حدٍّ كبيرٍ، وهو ما يتطلَّبُ استراتيجيَّةً سيبرانيَّةً جديدةً، وتُدْرِكُ شركاتُ الشبكة والأجهزة والتطبيقات نقاطَ الضعف، ويبذلُ الكثيرون جهودًا لحلِّ المشكلات.

وستظلُّ الخُطْوَةُ المُهِمَّةُ الأولى هي تحديدُ اللوائحِ الأمنيةِ التي تحتاجُها تِقنية G5، إلى جانبِ قواعدِ وأنظمةِ الأمنِ السيبرانيِّ الصارمةِ المفروضةِ على مزوِّدي شبكات G5 ومع التطوُّرِ السريعِ لإنترنتِ الأشياءِ وG5، من المهمِّ جدًّا للمؤسسات التي تستخدمُ تلك التقنيةَ تقييمُ استراتيجيتِها الأمنيةِ العامَّةِ قبلَ أن تبدأ في اعتماد تقنية G5 كما هو الحال مع أيِّ تقنيةٍ ناشئةٍ، حيثُ ستولِّدُ G5 حالاتِ استخدامٍ جديدةٍ ستحتاجُ إلى تدابيرِ الأمن السيبراني المناسبةِ، وبالتالي من الضروريِّ نشرُ شبكات G5 مع مراعاة الإجراءات الأمنية.

إن مواجهة تحديات الأمن السيبراني الخاصةِ بشبكة الجيل الخامس تتوزَّع على الحكومات من ناحيةٍ، وعلى الشركات والمؤسسات من ناحيةٍ ثانيةٍ، فالحكوماتُ يجبُ أن تقومَ بتنظيمٍ أكثرَ فاعليَّةً للشبكة، واستخدامِ الشفافيَةِ مع المستهلك، كذلك فحصُ واعتمادُ الأجهزة المتصلة، والتنسيقُ مع الهيئات الدولية، كما أن الشركات تتحمَّلُ جزءًا من تلك المواجهة من خلال تطوير أمْنِها السيبرانيِّ، وتحديثِ شبكة الجيل الخامس نفسِها والاهتمام بإدخال دورات الأمن الإلكتروني لموظَّفِيها.